完整的JSP防范SQL注入攻击分析过程如下:

完整的JSP防范SQL注入攻击分析过程如下:

1.了解SQL注入攻击

首先,要了解什么是SQL注入攻击。SQL注入攻击是黑客利用应用程序的安全漏洞,将恶意的SQL代码插入到应用程序的SQL语句中,以获得非法的数据库访问权限。在JSP应用程序中,如果不对用户提交的请求进行适当的过滤和验证,那么黑客就有可能通过SQL注入攻击来破坏应用程序的安全性。

2.使用预编译语句

使用预编译语句是一种有效的防范SQL注入攻击的方法。预编译语句可以将应用程序中的SQL语句和参数分开存储,用于解决SQL注入攻击中的参数字符串拼接问题。以下是一个示例:

String sql = "SELECT * FROM users WHERE username = ? AND password = ?";

PreparedStatement statement = connection.prepareStatement(sql);

statement.setString(1, username);

statement.setString(2, password);

ResultSet resultSet = statement.executeQuery();

在上述示例中,使用了预编译语句,其中的参数使用“?”占位符代替。使用setString方法来设置实际的参数,这样就可以避免使用字符串拼接的方式来构造SQL语句,从而有效防范SQL注入攻击。

3.转义特殊字符

另一种防范SQL注入攻击的方法是转义特殊字符。在JSP应用程序中,可以使用JSTL的fn库中的escapeSql函数来转义特殊字符,从而避免恶意的SQL代码插入到应用程序的SQL语句中。以下是一个示例:

<sql:setDataSource var="dataSource"

driver="com.mysql.jdbc.Driver"

url="jdbc:mysql://localhost/mydatabase"

user="root"

password="password"/>

<sql:update dataSource="${dataSource}">

INSERT INTO users(username, password)

VALUES(

'${fn:escapeSql(username)}',

'${fn:escapeSql(password)}'

)

</sql:update>

在上述示例中,使用了JSTL的escapeSql函数来转义变量中的特殊字符,从而防止恶意的SQL代码被插入到应用程序的SQL语句中。

综上所述,使用预编译语句和转义特殊字符是在JSP应用程序中防范SQL注入攻击的两种有效方法。

本文标题为:JSP 防范SQL注入攻击分析

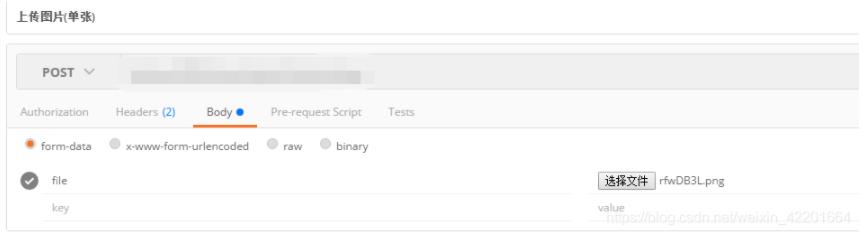

- Spring Boot简单实现文件上传功能 2022-09-03

- Spring Boot应用程序中如何使用Keycloak详解 2023-07-15

- 详解java封装返回结果与RestControllerAdvice注解 2023-05-19

- Springboot项目启动到一半卡住了,不报错问题及解决 2023-01-02

- Java设计模式中单一职责原则详解 2023-07-15

- 用java实现扫雷游戏 2022-12-03

- 利用Java实现天气预报播报功能 2023-01-24

- Java开发利器之Guava Cache的使用教程 2023-05-24

- MyBatis实现递归查询的方法详解 2023-04-12

- Spring Boot详解配置文件的用途与用法 2023-01-18